最近,SK电信的USIM黑客事件警告说,这不仅是简单的个人信息泄露,更是数字身份证本身被盗的风险。当通信网络崩溃时,连接的所有服务如银行、公共机构、门户网站和SNS都瞬间落入攻击者手中。

USIM(SIM)是存储移动通信终端的识别号码(IMSI)、用户鉴权密钥(Ki)等的核心设备。不仅是接入移动通信网络的起点,还被广泛用于各类个人认证和金融服务。在韩国,手机号码的个人认证被广泛应用于金融交易、公共事务和各种认证程序。因此,在这种结构下,USIM承担着数字身份证的角色。

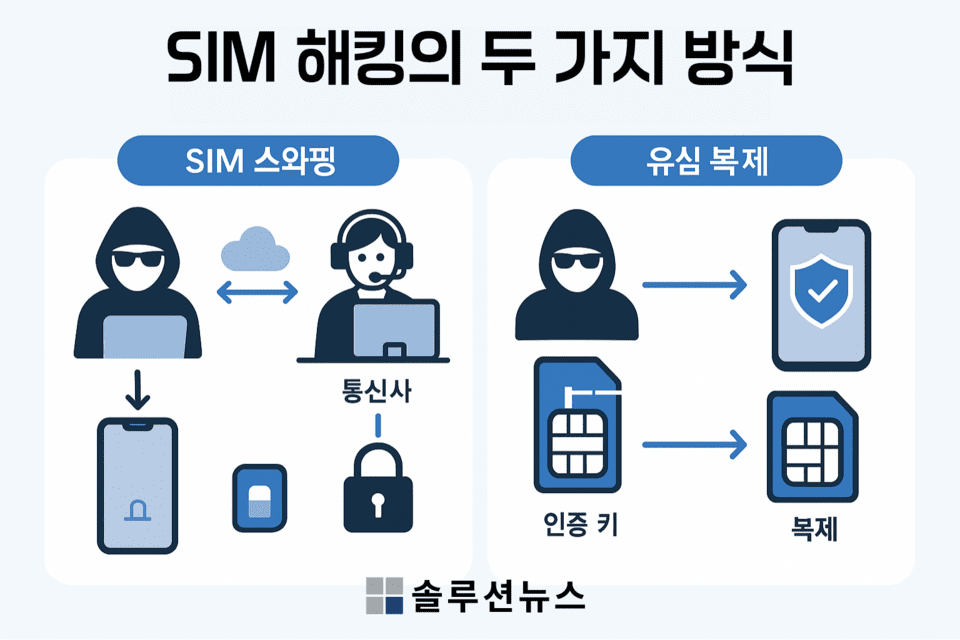

USIM黑客有两种方式。第一种是“SIM交换(SIM Swapping)”。攻击者预先收集受害者的个人信息,伪装成受害者,访问电信公司并请求重新发放USIM。如果电信公司的认证程序不严密,攻击者就能完全控制受害者的手机号码。这样,他们便能破坏金融机构、信息工具、电子邮件账户的两步认证并重置密码。受害者被排除在通信网络之外,黑客则假扮成受害者获取所有信息。

另一种方式是USIM复制。黑客利用系统漏洞窃取原始USIM中存储的鉴权密钥(Ki),然后将相同信息植入到复制USIM中。复制的USIM与原始的拥有相同权限。电信公司会将两个USIM视为同一用户,而拥有复制USIM的黑客会拦截所有通信和认证程序。

最严重的问题是,大多数两步认证依赖于短信方式。一旦USIM被盗或复制,认证短信也会被黑客接收。所有控制权包括金融转账批准、密码重置和新登录通知,都落入黑客之手。而且,受害者甚至无法接收到任何短信,因此意识到被侵害需要时间。

在这次事件的应对措施中,SK电信在全国范围内的2600多个T World商店提供免费USIM更换,并建议加入“USIM保护服务”。USIM保护服务是在更换USIM时增加额外的身份认证程序以防止非法更换的装置。

安全专家指出,仅依靠USIM保护是不够的。他们建议将SMS认证转为基于一次性密码(OTP)系统,并要求金融机构或信息工具应用程序使用额外的安全应用。此外,电信公司必须加强无接触USIM再发行程序,并强制采用生物认证或多重认证手段。

此次事件赤裸裸地揭示了韩国社会的认证系统有多么依赖单一的通信网络。在暴露了个人信息认证体系的根本弱点的情况下,未来类似的受害可能会进一步蔓延。